掌握思科网络网络层安全

掌握思科网络通过 ACL 访问控制列表实现安全

你将收获

掌握思科网络网络层安全

掌握思科网络通过 ACL 访问控制列表实现安全

适用人群

课程介绍

Re:CCNA_CCNP 思科网络认证 网络层安全(通过 ACL 访问控制列表实现)

======================

# 本章内容大纲

网络安全简介

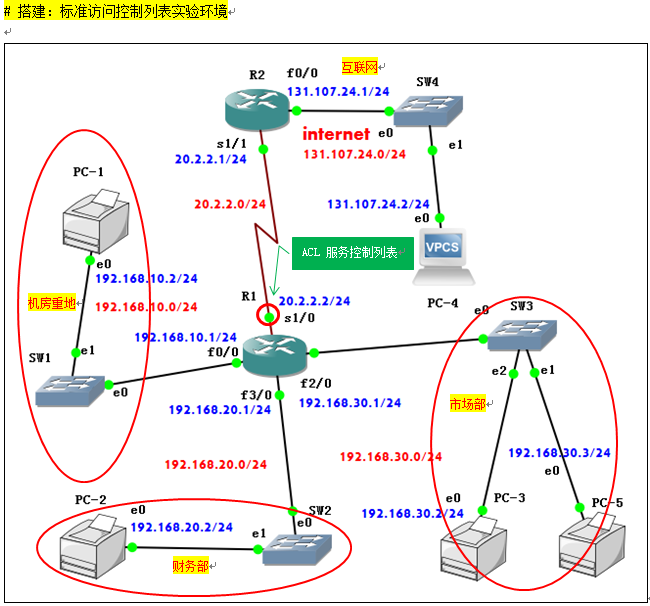

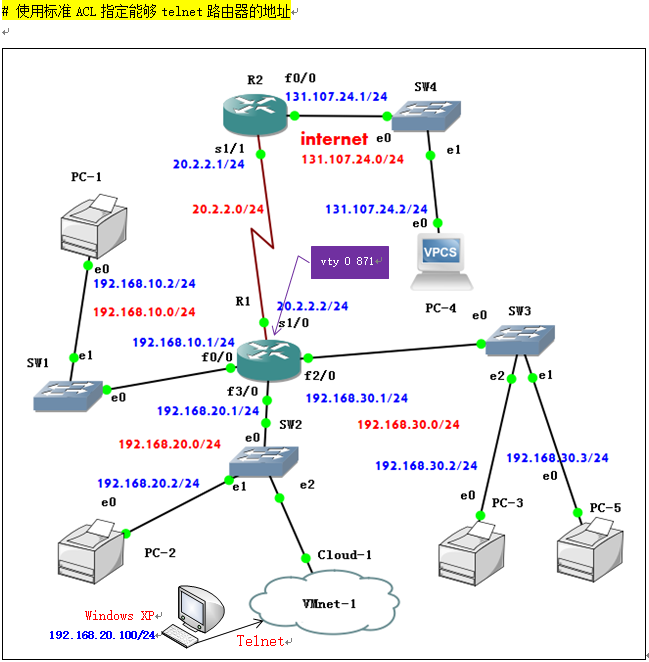

标准访问控制列表

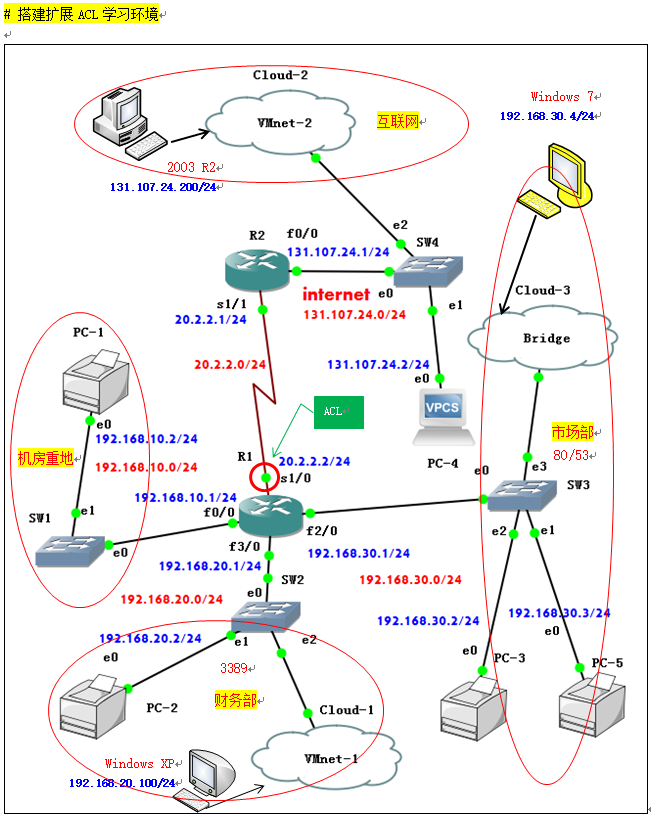

扩展访问控制列表

命名控制列表

基于时间的访问控制列表

使用ACL降低安全威胁

ACL的位置

# 从OSI参考模型来看网络安全

(1)物理层安全

举例:

整栋楼统一装修后部分楼层因故出租,导致物理层(布线)安全隐患...!解决之道:物理隔离

通过网络设备进行攻击:

例如:Hub集线器(广播到所有端口被捕获)和无线AP(可见AP发现)进行攻击。

物理层安全措施:

交换机替代Hub,给无线AP配置密码(或不可见)实现无线设备的接入保护和实现数据加密通信。

(2)数据链路层安全 ([第08章 交换和 VLAN]实现)

数据链路层攻击举例:

恶意获取数据或伪造mac地址,例如ARP欺骗、ARP广播等等。

数据链路层安全措施举例:

在交换机的端口上控制连接计算机的数量或绑定MAC地址

或在交换机上划分VLAN也属于数据链路层安全。

AxDSL拨号上网(使用PPPoE协议)的账号和密码实现的是数据链路层安全。

(3)网络层安全 (本章重点:通过路由器ACL[访问控制列表])

网络层攻击举例:

IP Spoofing (IP欺骗)、

Fragmentation Attacks(碎片攻击)、

Reassembly attacks (重组攻击)、

PING of death (Ping死攻击)。

网络层安全措施举例:

在路由器上设置访问控制列表ACL

和IPSec [第13章 VPN虚拟专用网络]

在Windows上实现的Windows防火墙和IPSec

(4)传输层安全

传输层攻击举例:

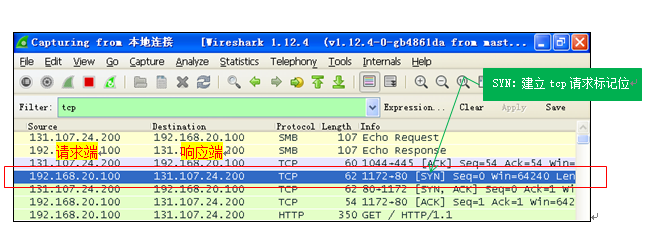

Port Scan (端口扫描)

TCP reset attack (TCP重置攻击)

SYN DoS floods (SYN拒绝服务攻击)

LAND attack (LAND攻击)

Session hijacking (会话劫持)

(5)应用层安全

应用层攻击举例:

MS-SQL Slammer worm 缓冲区溢出、

IIS红色警报、Email 蠕虫、蠕虫,病毒,木马、垃圾邮件、IE漏洞。

安全措施:

安装杀毒软件,更新操作系统。

善用虚拟机

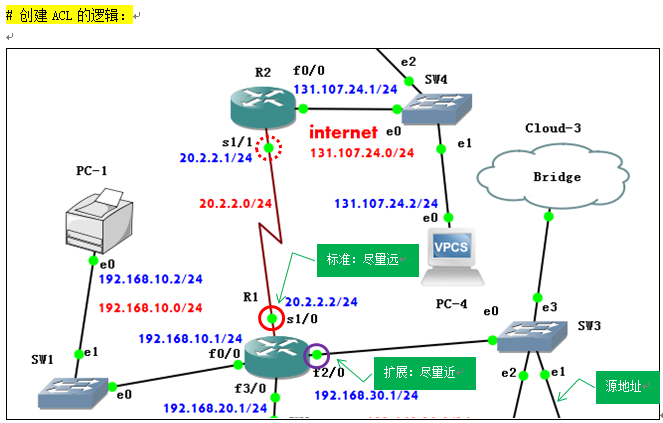

# 创建 ACL 访问控制列表的逻辑:

(1) 哪个路由器

(2) 标准或扩展

(3) 哪个接口

(4) in或out方向

# 边界路由器常规 ACL 防御计划:

IP地址入站或出站欺骗;

外部SYN攻击;

Smurf攻击(广播地址);

过滤ICMP出站或入站

------------------------------------------

课程目录