【笔记式】Java快速入门77课时--多态接口内部类篇(含200条笔记+60个实例)

课时介绍

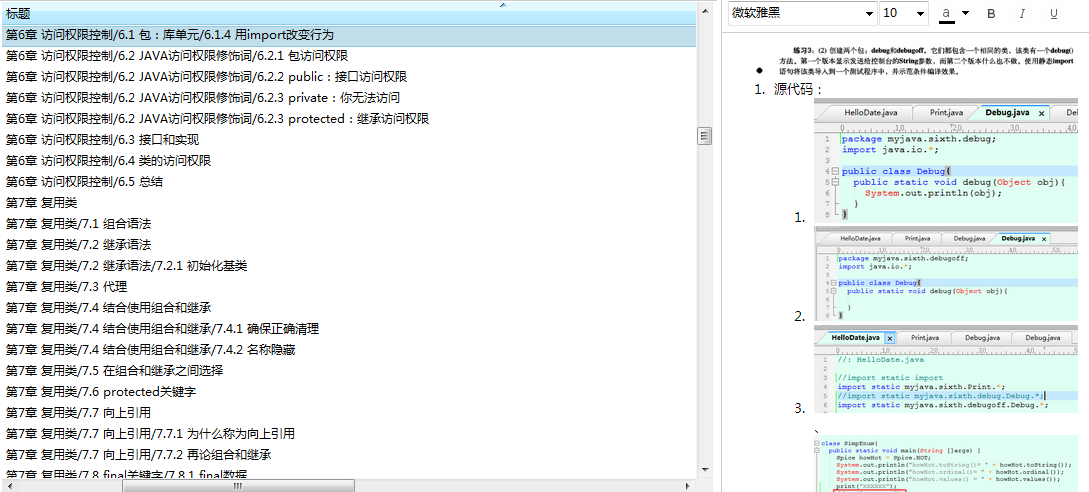

访问权限控制章节总结

课程介绍

课程目标:帮助学员快速掌握Java入门内容:1.基本语法 2.继承和组合 3.多态与接口 4.内部类

课程亮点:

笔记加案例详细讲解Java入门知识!!!提供详细的笔记作为辅助工具,2000多条笔记帮助学员快速掌握Java150多个知识点

课程特色:

-

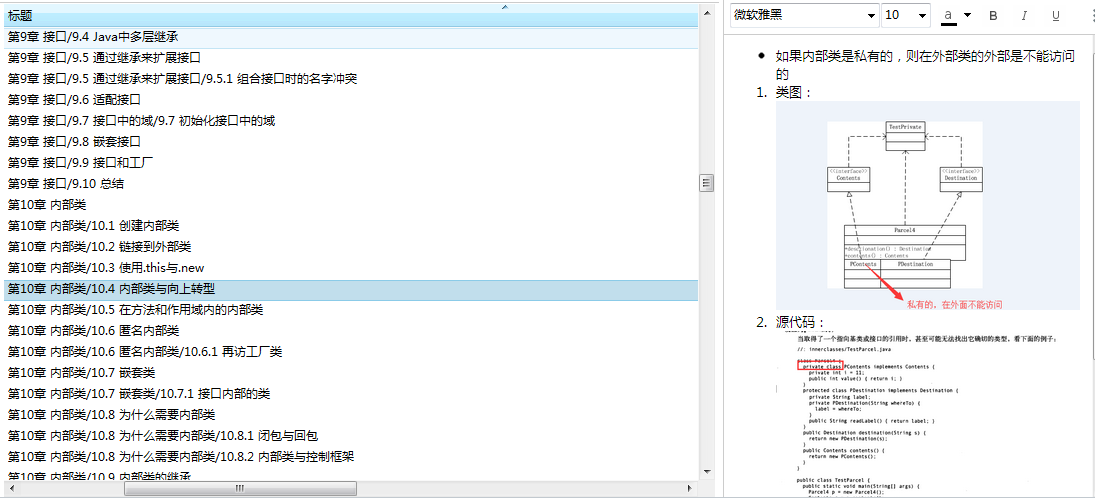

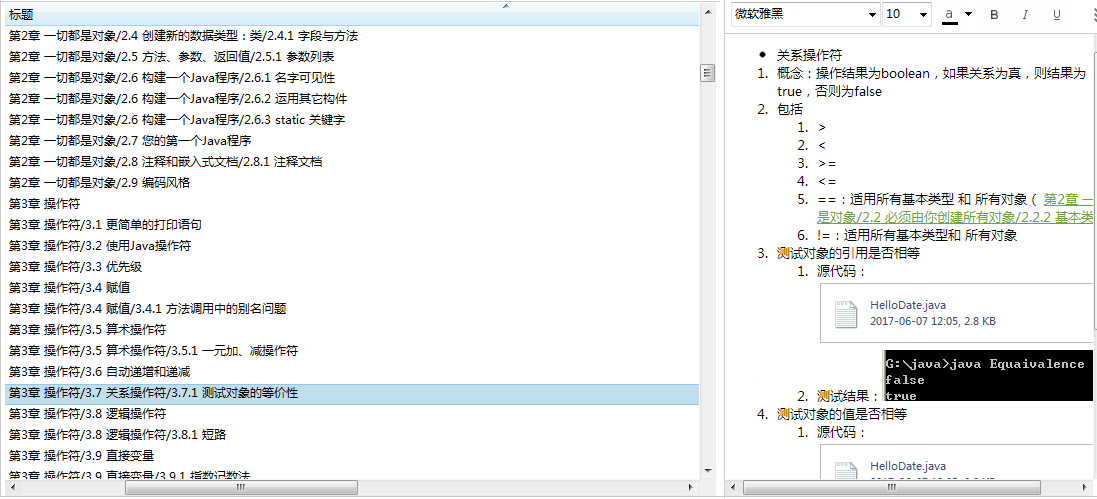

笔记JAVA:用200条笔记串连所有知识点,让学员从一点一滴积累,学习过程无压力

-

笔记标题采用关键字标识法,帮助学员更加容易记住知识点

-

笔记以超链接形式让知识点关联起来,形式知识体系

-

采用先概念后实例再应用方式,知识点深入浅出

-

提供授课内容笔记作为课后复习以及工作备查工具

部分图标(电脑PC端查看):

推荐课程

信息系统项目管理师自考笔记

李明 · 977人在学

python从0到1:期货量化交易系统(CTP实战,高频及合成K线数据

王先生 · 23033人在学

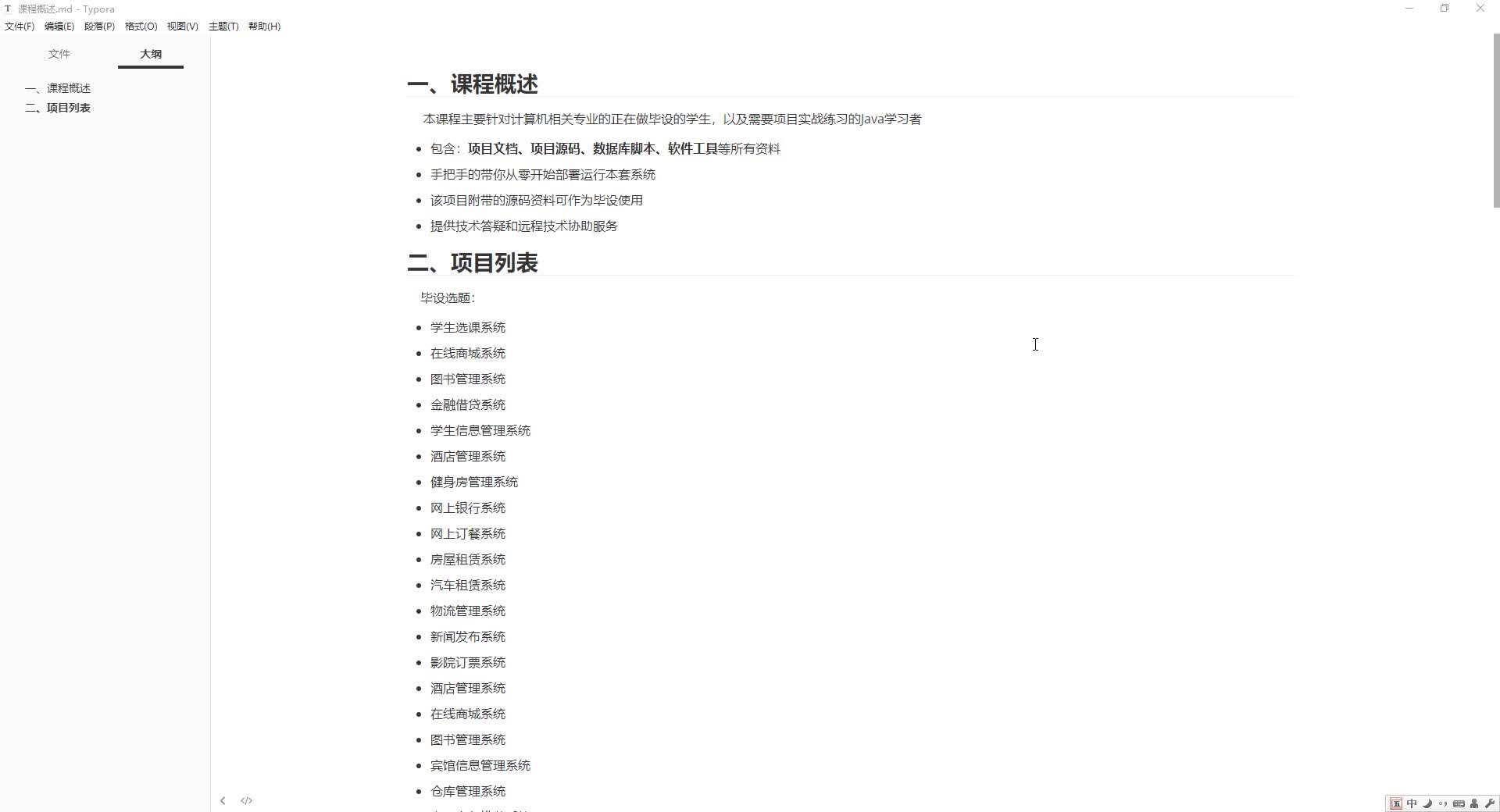

手把手搭建Java超市管理系统【附源码】(毕设)

汤小洋 · 4321人在学

Java毕设springboot外卖点餐系统 毕业设计毕设源码 使用教

黄菊华 · 849人在学

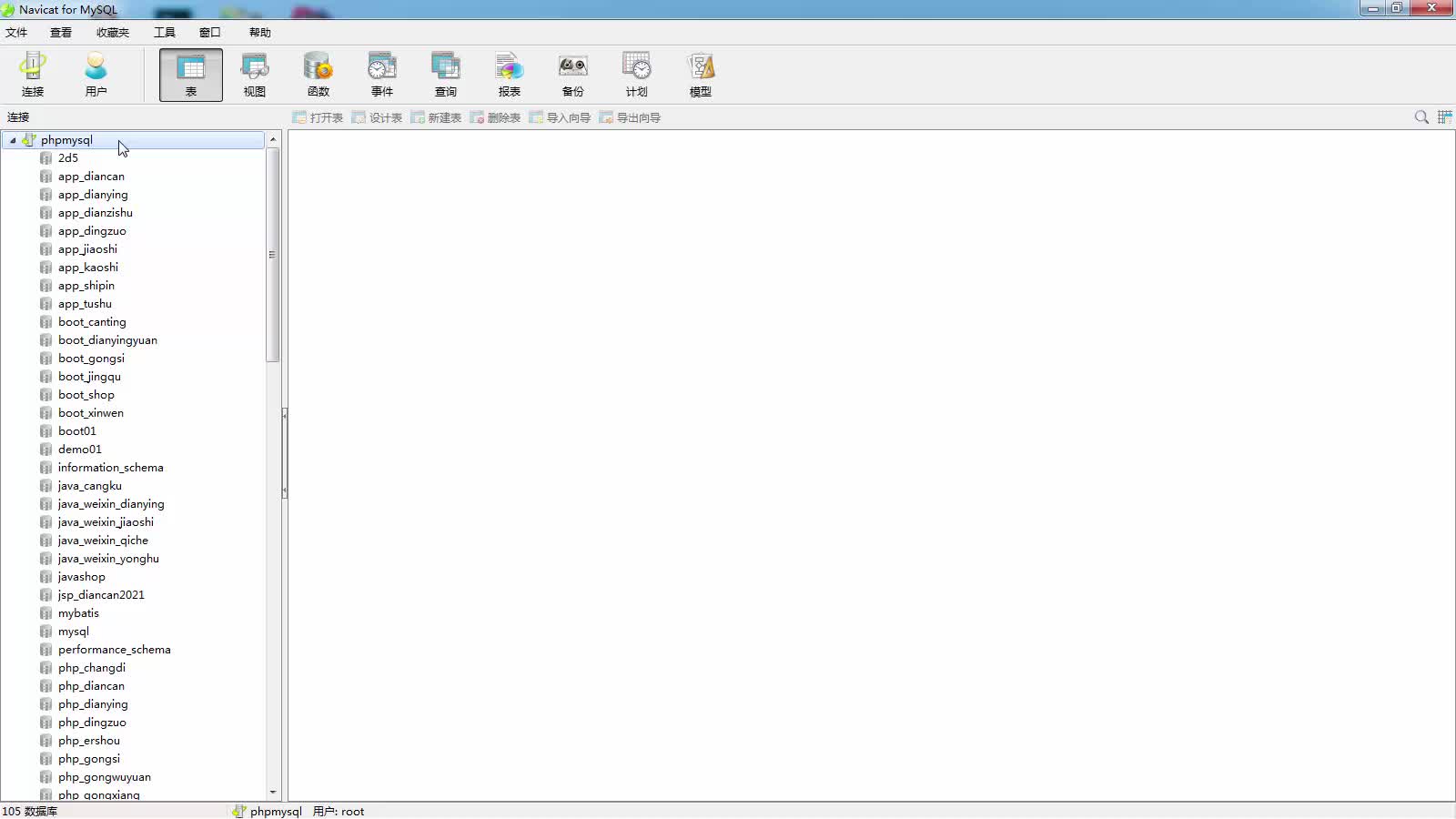

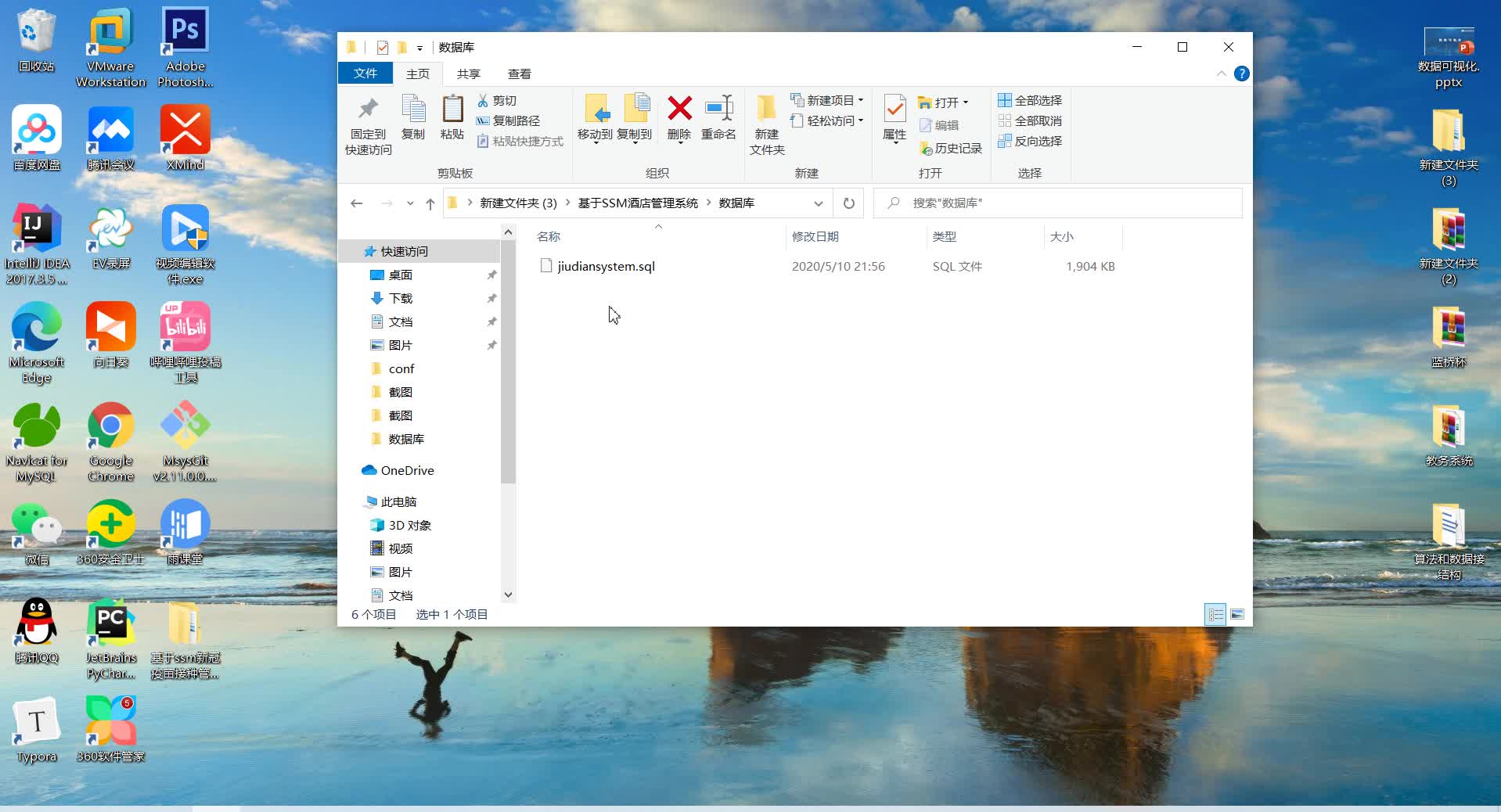

基于SSM酒店管理系统(毕设)

小尼老师 · 910人在学

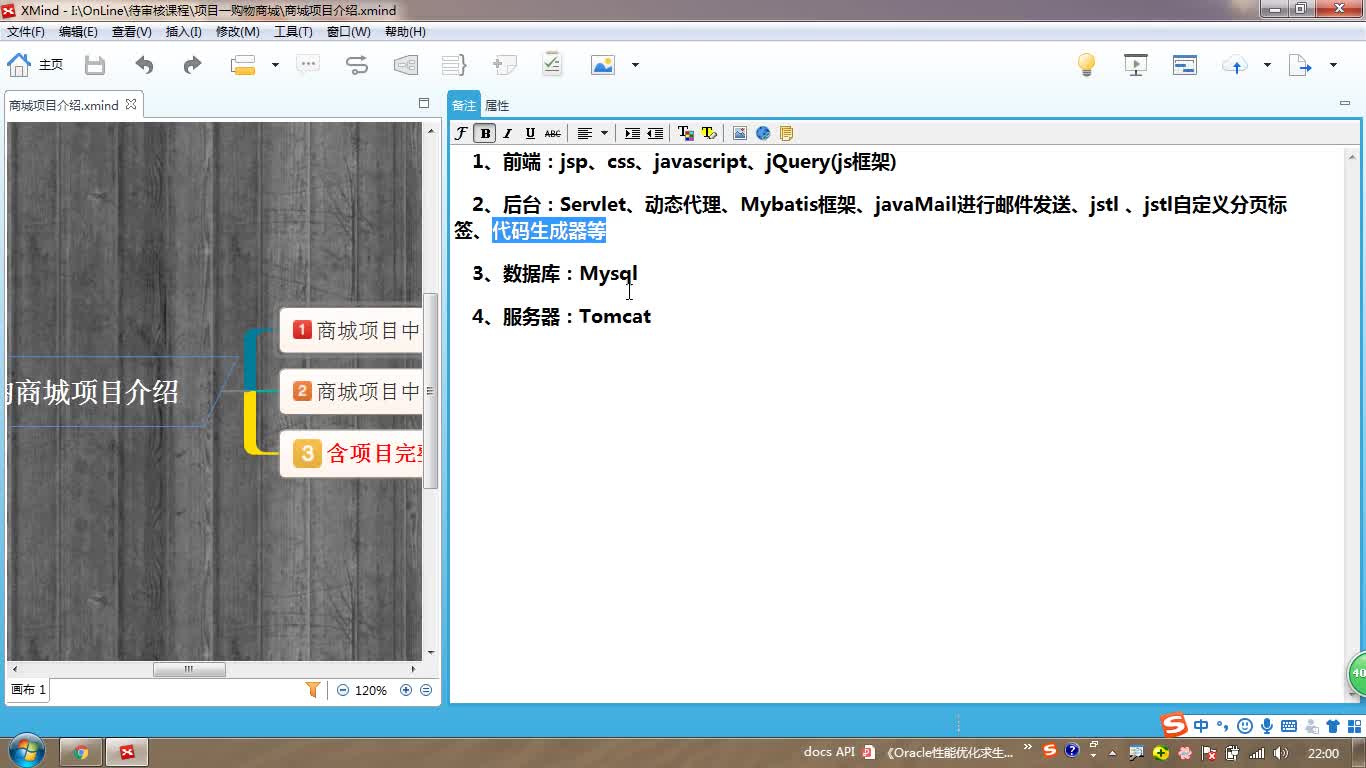

java项目实战之购物商城(java毕业设计)

Long · 5217人在学

手把手搭建Java求职招聘系统【附源码】(毕设)

汤小洋 · 1541人在学

Python Django 深度学习 小程序

钟翔 · 2438人在学

城管局门前三包管理系统+微信小程序(vue+springboot)

赖国荣 · 712人在学

Vue+Uni-app(uniapp)入门与实战+赠送仿美团点餐小程序

李杰 · 4104人在学